Beim Aufruf der Seite aus dem internen Netz wird zunächst geprüft, ob auf dem Endgerät eine Citrix Workspace-App installiert ist:

Der nachfolgende Bildschirm verwirrt mehr, als dass er dem Benutzer hilft: Fehlbedienungen sind hier fast zu erwarten.

Der nachfolgende Bildschirm verwirrt mehr, als dass er dem Benutzer hilft:

Bricht der Benutzer die Erkennung beispielsweise ab, setzt er damit gleichzeitig das Single-Sign-On außer Kraft und muss sich manuell authentifizieren:

Was der Benutzer aber eigentlich sofort zu sehen bekommen sollte: Hier hat er jetzt die Wahl (auf Wunsch dauerhaft) mit seinem lokalen Benutzer automatisch angemeldet zu werden oder sich mit einem anderen (z.B. administrativen) Userkonto anzumelden.

Bei der internen Nutzung der StoreFront Services (also ohne Anmeldung über ein Citrix Gateway) wird in der Regel ein Corporate Device genutzt. Eine Abfrage des installierten Clients kann damit entfallen.

Zunächst deaktiviere ich deshalb in der StoreFront-Konsole den Client-Download für den Store:

Wenn man danach sucht, wie man die Client-Erkennung auf der StoreFront-Anmeldeseite deaktivieren kann, findet man schnell diese „einfache Lösung“ in der Knowledge Base des Herstellers:

How to disable Receiver client detection in StoreFront (citrix.com)

Das Abschalten des ProtocolHandler in der „web.config“-Datei des StoreFront Servers gemäß diesem Artikel führt jedoch zu mehr Unbequemlichkeit als zuvor, da damit auch das Single-Sign-On permanent verloren geht.

Im Anschluss kümmere ich mich daher um die Popup-Fenster der eigentlichen Client-Erkennung und nutze dazu eine spezielle Edge-Policy namens „AutoLaunchProtocolsFromOrigins“. Diese steht seit der Edge-Version 85 sowohl als Gruppenrichtlinie (GPO) als auch über den Microsoft Endpoint Manager (Intune) zur Verfügung. Für Tests eignet sich natürlich auch ein manueller Registry-Eintrag oder die Implementierung einer REG-Datei.

Microsoft Edge Browser Policy Documentation | Microsoft Docs

Die Syntax ist ein wenig knifflig, da eine kommaseparierte Liste mit mehreren Einträgen erlaubt ist, z.B.:

[{„allowed_origins“: [„*“],“protocol“: „onenote“},

{„allowed_origins“: [„*“], „protocol“: „msteams“} ,

{„allowed_origins“: [„*“], „protocol“: „ms-word“} ,

{„allowed_origins“: [„*“], „protocol“: „ms-powerpoint“},

{„allowed_origins“: [„*“],“protocol“: „ms-excel“}]

In unserem Fall genügt die folgende Zeile, um den Citrix Workspace Launcher automatisch zu bedienen:

[{„allowed_origins“: [„company.com“], „protocol“: „receiver“}“protocol“: „ms-excel“}]

Wobei „company.com“ dem „*“ gegenüber zu bevorzugen ist, da nur die eigene Seite als vertrauenswürdig angegeben wird.

Microsoft schreibt dazu in der Dokumentation:

If you don’t configure this policy, no protocols can launch without a prompt. Users can opt out of prompts on a per-protocol/per-site basis unless the ExternalProtocolDialogShowAlwaysOpenCheckbox policy is set to Disabled. This policy has no impact on per-protocol/per-site prompt exemptions set by users.

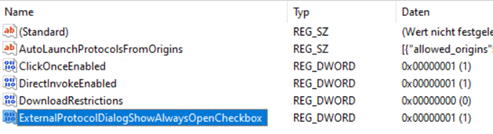

Die hier erwähnte Policy ist diese:

Ob die Policy in der Praxis zieht kann man übrigens auch direkt im Edge-Browser abfragen:

Die Erkennung läuft automatisch ab

Die Anmeldung erfolgt wie beim seligen Internet Explorer via Single-Sign-On.

Stand heute ist der „Edge Chromium“ Browser vollständig nutzbar und wird auch von Citrix für StoreFront-Umgebungen unterstützt. Um das Benutzererlebnis erfreulich werden zu lassen und Anrufe beim internen Help-Desk zu vermeiden, sind jedoch ein paar Feinjustierungen dringend empfohlen.

WIR SIND FÜR SIE DA.

Sie haben Fragen zu Citrix und möchten das Maximale aus Ihren Lizenzen rausholen? Wir beraten Sie gerne.

NELE HANSEN | Citrix Customer Consultant